SPF/DKIM/DMARC: das Setup, das jede Firma haben sollte

Deine E-Mails landen im Spam. Oder schlimmer: Betrüger versenden Phishing-Mails in deinem Namen, und deine Kunden fallen darauf rein. Klingt wie ein Albtraum? Ist für viele KMU bittere Realität – und oft vermeidbar.

Die Lösung heißt SPF, DKIM und DMARC. Drei technische Abkürzungen, die nach IT-Fachchinesisch klingen, aber in Wirklichkeit deine digitale Visitenkarte schützen. Seit 2025 sind sie nicht mehr optional: Google, Microsoft und Yahoo verlangen diese Standards für alle, die mehr als 5.000 E-Mails pro Tag versenden. Wer sie ignoriert, dessen Mails landen im Spam – oder kommen gar nicht erst an.

In diesem Artikel erfährst du, was SPF, DKIM und DMARC wirklich bedeuten, warum sie auch für kleinere Unternehmen unverzichtbar sind und wie du sie Schritt für Schritt einrichtest – ohne IT-Studium und ohne teure Berater.

Spoofing & Business-E-Mail-Compromise in 3 Minuten erklärt

Bevor wir in die Technik einsteigen: Warum ist das überhaupt wichtig?

Das Problem: E-Mail-Spoofing

Stell dir vor: Ein Betrüger schickt eine E-Mail, die aussieht, als käme sie von deiner Firma. Absender: rechnung@deine-firma.de. Betreff: „Wichtig: Neue Bankverbindung“. Der Empfänger – vielleicht ein langjähriger Kunde – ändert nichtsahnend die Überweisungsdaten.

Das Geld landet auf dem Konto des Betrügers. Dein Kunde ist sauer. Dein Ruf ist ruiniert.

Die bittere Wahrheit: E-Mail-Spoofing ist technisch kinderleicht. Ohne Schutzmaßnahmen kann jeder im Internet vorgeben, in deinem Namen zu schreiben. Die E-Mail-Technologie wurde in den 1970ern entwickelt – damals dachte niemand an Sicherheit.

Business E-Mail Compromise (BEC): Der 26-Milliarden-Dollar-Betrug

Laut FBI entstehen durch BEC-Angriffe weltweit jährlich Schäden von über 26 Milliarden Dollar. Die Masche:

- Betrüger recherchieren dein Unternehmen (Website, LinkedIn, Social Media)

- Sie fälschen eine E-Mail von der Geschäftsführung oder Buchhaltung

- Dringende Überweisung wird angefordert („Bitte sofort bearbeiten, ich bin in einem Meeting“)

- Mitarbeiter oder Geschäftspartner zahlen – direkt an die Kriminellen

Praxisbeispiel: Ein mittelständischer Handwerksbetrieb aus Bayern erhielt 2024 eine vermeintliche Rechnung von einem langjährigen Lieferanten – gleiche E-Mail-Adresse, gleiches Logo, nur die IBAN war geändert. 47.000 € wurden überwiesen, bevor der Betrug auffiel. Das Geld: weg. Der Lieferant: frustriert. Das Vertrauen: beschädigt.

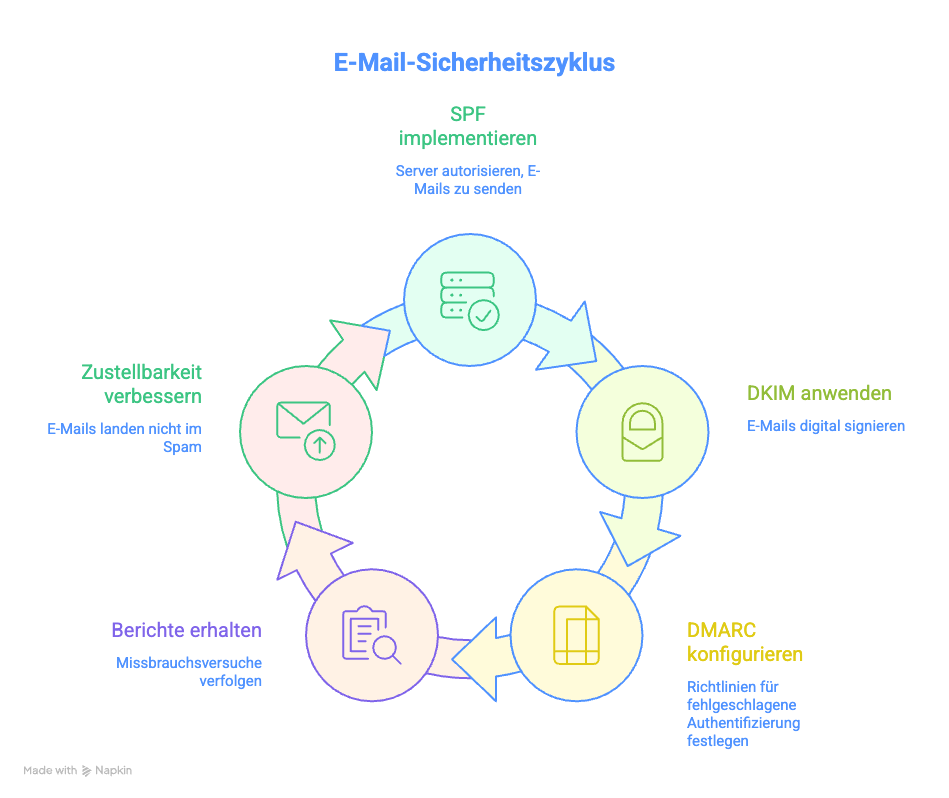

Die Lösung: SPF, DKIM, DMARC

Diese drei Technologien arbeiten zusammen wie ein dreistufiges Sicherheitsschloss:

- SPF (Sender Policy Framework): „Diese Server dürfen in meinem Namen E-Mails versenden“

- DKIM (DomainKeys Identified Mail): „Diese E-Mail ist echt und wurde nicht manipuliert“

- DMARC (Domain-based Message Authentication, Reporting, and Conformance): „Wenn SPF oder DKIM fehlschlagen, wirf die E-Mail weg“

Zusammen sorgen sie dafür, dass:

- Betrüger deine Domain nicht mehr fälschen können

- Deine echten E-Mails nicht im Spam landen

- Du Berichte erhältst, wer versucht, deine Domain zu missbrauchen

Wichtig zu wissen: Seit Mai 2025 verlangen Google, Microsoft und Yahoo diese Standards für Bulk-Sender (5.000+ E-Mails/Tag). Auch wenn du weniger versendest: Die Empfänger-Systeme werden immer strenger. Wer 2026 noch ohne SPF/DKIM/DMARC unterwegs ist, riskiert massiv schlechtere Zustellraten.

SPF: Sender definieren (und typische Fehler vermeiden)

SPF ist dein erster Verteidigungswall. Es ist eine Liste von Mail-Servern, die berechtigt sind, E-Mails für deine Domain zu versenden.

Wie SPF funktioniert

Wenn du eine E-Mail versendest, prüft der Empfänger-Server:

- „Von welcher IP-Adresse kommt diese Mail?“

- „Ist diese IP in der SPF-Liste der Domain eingetragen?“

- Wenn ja → E-Mail wird akzeptiert

- Wenn nein → E-Mail wird markiert oder abgelehnt

Einfache Analogie: SPF ist wie eine Gästeliste an der Tür. Nur wer draufsteht, darf rein und im Namen des Gastgebers sprechen.

SPF-Eintrag erstellen: Schritt für Schritt

1. Liste erstellen: Wer versendet E-Mails für dich?

Typische Quellen:

- Dein E-Mail-Hosting (z.B. Microsoft 365, Google Workspace, Mailbox.org)

- Newsletter-Tools (z.B. Mailchimp, Brevo, CleverReach)

- CRM-Systeme (z.B. HubSpot, Salesforce)

- Marketing-Automation (z.B. ActiveCampaign)

- Ticketsysteme (z.B. Zendesk, Freshdesk)

- Transaktions-Mails (z.B. Shopify, WooCommerce)

Wichtig: Vergiss keine! Fehlende Einträge = deine eigenen Mails landen im Spam.

2. SPF-Eintrag zusammenbauen

Ein SPF-Eintrag ist ein DNS TXT-Record und sieht so aus:

v=spf1 include:_spf.google.com include:spf.protection.outlook.com -all

v=spf1→ Version des SPF-Standards (immer so)include:_spf.google.com→ Google Workspace darf versendeninclude:spf.protection.outlook.com→ Microsoft 365 darf versenden-all→ Alles andere wird abgelehnt (strenge Regel)

Was bedeutet das?

Weitere Mechanismen:

ip4:192.0.2.1→ Konkrete IPv4-Adresse erlaubenip6:2001:db8::1→ Konkrete IPv6-Adresse erlaubena→ Server mit der A-Record-IP der Domain erlaubenmx→ Server im MX-Record erlauben~all→ Alles andere als „softfail“ markieren (weichere Regel)

Beispiel für typischen KMU-Setup:

v=spf1 include:_spf.google.com include:servers.mcsv.net include:spf.hubspot.com -all

Das bedeutet: Google Workspace + Mailchimp + HubSpot dürfen versenden, alles andere wird abgelehnt.

3. SPF-Eintrag im DNS hinterlegen

- Gehe zu deinem Domain-Anbieter (z.B. IONOS, Strato, Hetzner, Namecheap)

- Öffne die DNS-Einstellungen

- Erstelle einen neuen TXT-Record:

- Name/Host:

@oder deine Domain (z.B.deine-firma.de) - Typ: TXT

- Wert:

v=spf1 include:_spf.google.com -all - TTL: 3600 (Standard)

- Name/Host:

Wichtig: DNS-Änderungen brauchen Zeit. Es kann 24-48 Stunden dauern, bis sie weltweit aktiv sind (in der Praxis oft nur 1-2 Stunden).

Die 5 häufigsten SPF-Fehler (und wie du sie vermeidest)

Fehler #1: Mehrere SPF-Records

❌ Falsch:

v=spf1 include:_spf.google.com -all

v=spf1 include:servers.mcsv.net -all

✅ Richtig:

v=spf1 include:_spf.google.com include:servers.mcsv.net -all

Warum: Pro Domain ist nur EIN SPF-Record erlaubt. Mehrere Records führen zu Fehlern, und Mail-Server wissen nicht, welchen sie benutzen sollen.

Fehler #2: Mehr als 10 DNS-Lookups

SPF hat ein hartes Limit: Maximal 10 DNS-Abfragen pro Record. Jedes include: zählt als Lookup. Wenn du zu viele hast, schlägt SPF fehl.

❌ Problematisch:

v=spf1 include:spf1.com include:spf2.com include:spf3.com ... include:spf12.com -all

(12 Lookups = zu viel!)

✅ Lösung:

- Nicht mehr benötigte Dienste entfernen

- IP-Adressen direkt eintragen statt

include: - Subdomain-Strategie nutzen (siehe unten)

Tipp: Teste deinen SPF-Record mit Tools wie MXToolbox oder Kitterman SPF Validator – sie zeigen dir die Lookup-Anzahl.

Fehler #3: Syntaxfehler (Leerzeichen, Tippfehler)

❌ Falsch:

v=spf1 ip4: 192.0.2.1 -all

(Leerzeichen zwischen ip4: und IP-Adresse)

✅ Richtig:

v=spf1 ip4:192.0.2.1 -all

Weitere häufige Tippfehler:

incldue:stattinclude:ipv4:stattip4:mxs:stattmx:

Fehler #4: Vergessene oder veraltete Einträge

Du wechselst von Mailchimp zu Brevo, aber der alte include:servers.mcsv.net bleibt drin? Das ist gefährlich:

- Zu viele Lookups (siehe #2)

- Sicherheitsrisiko: Alte Dienste könnten kompromittiert werden

Best Practice: Alle 6 Monate SPF-Record aufräumen. Frag dich: Nutzen wir das noch?

Fehler #5: Falsche Qualifier (+all oder ?all)

❌ Katastrophe:

v=spf1 include:_spf.google.com +all

Das bedeutet: „ALLE dürfen in meinem Namen versenden“ – also auch Betrüger. Absolut nutzlos!

✅ Richtig:

-all→ Streng (empfohlen): Alles andere wird abgelehnt~all→ Weich: Alles andere wird als verdächtig markiert

Empfehlung: Nutze -all für maximalen Schutz.

SPF testen

Nach der Einrichtung solltest du testen:

- MXToolbox SPF Record Checker: https://mxtoolbox.com/spf.aspx

- Kitterman SPF Validator: https://www.kitterman.com/spf/validate.html

- Google Admin Toolbox: https://toolbox.googleapps.com/apps/checkmx/

Sende dir selbst eine Test-Mail und prüfe die Header (bei Gmail: „Original anzeigen“, bei Outlook: „Nachrichtenoptionen“).

Du solltest sehen:

Received-SPF: pass

DKIM: Signaturen, Schlüssel, Rotation

DKIM ist der zweite Baustein. Während SPF prüft, WO eine Mail herkommt, stellt DKIM sicher, dass die Mail UNTERWEGS nicht manipuliert wurde.

Wie DKIM funktioniert

DKIM arbeitet mit Kryptografie (ähnlich wie SSL-Zertifikate):

- Versenden: Dein Mail-Server signiert jede ausgehende Mail mit einem privaten Schlüssel (wie eine digitale Unterschrift)

- Empfangen: Der Empfänger-Server holt den öffentlichen Schlüssel aus deinem DNS

- Prüfen: Passt die Signatur? Dann ist die Mail echt und unverändert

Analogie: DKIM ist wie ein Siegel auf einem Brief. Wenn das Siegel intakt ist, weiß der Empfänger: Der Brief wurde nicht geöffnet oder verändert.

DKIM einrichten: Schritt für Schritt

1. DKIM-Schlüssel generieren

Die meisten E-Mail-Provider machen das automatisch:

Google Workspace:

- Admin-Konsole → Apps → Google Workspace → Gmail → E-Mail authentifizieren

- „Neue Aufzeichnung generieren“ → DKIM-Schlüssel wird erstellt

- Du bekommst einen DNS-Eintrag zum Kopieren

Microsoft 365:

- Microsoft 365 Defender Portal → E-Mail & Zusammenarbeit → Richtlinien & Regeln

- DKIM aktivieren → DNS-Einträge werden angezeigt

Mailbox.org, Ionos, Strato etc.:

- Oft in den E-Mail-Einstellungen unter „DKIM“ oder „Authentifizierung“

- Anleitung des Anbieters folgen

Eigener Server (Linux):

# OpenDKIM installieren

opendkim-genkey -s mail -d deine-firma.de

Das erstellt zwei Dateien:

mail.private→ Privater Schlüssel (GEHEIM halten!)mail.txt→ Öffentlicher Schlüssel (ins DNS)

2. DKIM-Record im DNS hinterlegen

Du bekommst einen DNS-Eintrag, der ungefähr so aussieht:

mail._domainkey IN TXT "v=DKIM1; k=rsa; p=MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQC..."

Was bedeutet das?

mail._domainkey→ Selector + Subdomain (name variiert)v=DKIM1→ DKIM-Versionk=rsa→ Schlüssel-Typ (RSA-Verschlüsselung)p=...→ Öffentlicher Schlüssel (sehr lang!)

Im DNS-Panel eintragen:

- Name/Host:

mail._domainkey(oder was dein Provider angibt) - Typ: TXT

- Wert:

v=DKIM1; k=rsa; p=MIGfMA0GC...(kompletter Schlüssel) - TTL: 3600

Wichtig: Der Wert ist sehr lang (mehrere hundert Zeichen). Manche DNS-Provider splitten das automatisch in mehrere Strings – das ist OK.

3. DKIM aktivieren

Bei den meisten Providern musst du DKIM nach dem DNS-Eintrag noch explizit aktivieren:

- Google Workspace: Häkchen setzen bei „DKIM-Signierung für diese Domain aktivieren“

- Microsoft 365: Toggle auf „Aktiviert“

- Eigener Server: OpenDKIM-Service starten

DKIM-Schlüssel-Rotation: Warum und wie?

Warum rotieren?

Stell dir vor, dein privater DKIM-Schlüssel wird kompromittiert (Server-Hack, Insider-Bedrohung). Dann kann jemand Mails in deinem Namen fälschen – auch wenn SPF und DMARC aktiv sind.

Best Practice: Schlüssel alle 6-12 Monate wechseln.

Wie rotieren?

- Neuen Schlüssel generieren (anderer Selector, z.B.

mail2024._domainkey) - Beide Schlüssel parallel im DNS hinterlegen (alt + neu)

- Mail-Server auf neuen Schlüssel umstellen

- Nach 48 Stunden alten Schlüssel aus DNS entfernen

Praxis-Tipp: Bei Google Workspace und Microsoft 365 passiert das größtenteils automatisch. Du musst nur gelegentlich neue DNS-Einträge hinterlegen, wenn der Anbieter das verlangt.

DKIM testen

Nachdem DKIM eingerichtet ist:

- DKIM Validator: https://dkimvalidator.com

- Sende eine Test-Mail an die angezeigte Adresse

- Du bekommst einen Bericht, ob DKIM funktioniert

- Mail-Header prüfen:

- Sende dir eine Test-Mail

- Header anschauen (wie bei SPF)

- Suche nach:

DKIM-Signature:unddkim=pass

Du solltest sehen:

DKIM-Signature: v=1; a=rsa-sha256; d=deine-firma.de; s=mail; ...

Authentication-Results: dkim=pass

DMARC: starten mit „p=none“, Reports lesen, dann härten

DMARC ist der Dirigent, der SPF und DKIM orchestriert. Es sagt den Empfänger-Servern: „Wenn SPF ODER DKIM fehlschlagen, mach folgendes…“

Wie DMARC funktioniert

DMARC prüft zwei Dinge:

- SPF-Alignment: Stimmt die Domain im SPF-Check mit der „From“-Adresse überein?

- DKIM-Alignment: Stimmt die signierte Domain mit der „From“-Adresse überein?

Wenn mindestens EINS davon passt → DMARC pass. Wenn beide fehlschlagen → DMARC fail.

Was passiert bei DMARC fail?

Das bestimmst DU mit deiner DMARC-Policy:

p=none→ Nichts tun, nur reportenp=quarantine→ Ab in den Spamp=reject→ Komplett ablehnen

DMARC-Policy: Die 3 Stufen

Phase 1: Monitoring (p=none)

v=DMARC1; p=none; rua=mailto:dmarc@deine-firma.de

Was passiert:

- Empfänger-Server behandeln Mails normal (auch bei Fehlschlag)

- Du bekommst tägliche Reports an

dmarc@deine-firma.de - Du siehst: Wer versendet in meinem Namen? Wo gibt’s Probleme?

Dauer: Mindestens 4 Wochen, besser 8-12 Wochen.

Warum so lange?

Du musst alle E-Mail-Quellen identifizieren. Manche Newsletter gehen nur monatlich raus, manche Systeme versenden nur quartalsweise Berichte. Wenn du zu früh auf quarantine gehst, landen deine eigenen Mails im Spam.

Phase 2: Quarantine (p=quarantine)

v=DMARC1; p=quarantine; pct=10; rua=mailto:dmarc@deine-firma.de

Was passiert:

- Mails, die DMARC fail sind, landen im Spam-Ordner

pct=10bedeutet: Nur 10% der fehlgeschlagenen Mails werden aussortiert (schrittweise Einführung!)- Du bekommst weiterhin Reports

Vorgehen:

- Start mit

pct=10(10%) - Nach 1-2 Wochen:

pct=25(25%) - Nach weiteren 2 Wochen:

pct=50 - Schrittweise bis

pct=100

Wichtig: Prüfe die Reports! Landen eigene Mails im Spam? Dann SPF/DKIM nachbessern.

Phase 3: Reject (p=reject) – Das Ziel

v=DMARC1; p=reject; rua=mailto:dmarc@deine-firma.de; ruf=mailto:dmarc-forensic@deine-firma.de

Was passiert:

- Mails, die DMARC fail sind, werden komplett abgelehnt

- Sie erreichen nicht mal den Spam-Ordner

- Maximaler Schutz vor Spoofing

Achtung: Hier gibt’s kein Zurück. Fehlerhafte Konfiguration = deine Mails kommen nicht an.

Zusätzliche Tags:

ruf=→ Forensic Reports (detailliert bei jedem Fehler, Datenschutz beachten!)sp=→ Policy für Subdomains (z.B.sp=reject)adkim=→ DKIM-Alignment-Mode (s= strict,r= relaxed)aspf=→ SPF-Alignment-Mode

Beispiel vollständiger DMARC-Record:

v=DMARC1; p=reject; sp=reject; rua=mailto:dmarc@deine-firma.de; ruf=mailto:dmarc-forensic@deine-firma.de; pct=100; adkim=r; aspf=r

DMARC-Reports lesen (und verstehen)

DMARC-Reports sind XML-Dateien und sehen kryptisch aus. Hier ein Beispiel:

<feedback>

<record>

<row>

<source_ip>192.0.2.1</source_ip>

<count>42</count>

<policy_evaluated>

<disposition>none</disposition>

<dkim>pass</dkim>

<spf>pass</spf>

</policy_evaluated>

</row>

</record>

</feedback>

Was steht da?

source_ip: Von welcher IP wurde gesendet?count: Wie viele Mails?dkim: Hat DKIM funktioniert?spf: Hat SPF funktioniert?disposition: Was wurde gemacht? (none/quarantine/reject)

Problem: Rohe XML-Reports sind mühsam.

Lösung: DMARC-Analyse-Tools nutzen

Kostenlose Tools:

- DMARCian (bis 1 Domain kostenlos)

- Postmark DMARC Monitoring

- MXToolbox DMARC Analyzer (eingeschränkt kostenlos)

Was diese Tools zeigen:

- Welche IP-Adressen versenden in deinem Namen?

- Wie viele Mails passen/failen?

- Welche Dienste haben Probleme?

- Visualisierte Statistiken statt XML-Wüste

Typische Erkenntnisse aus Reports:

- „Oh, unser altes CRM versendet noch Mails – das haben wir vergessen in SPF einzutragen!“

- „Jemand in China versucht, unsere Domain zu fälschen (und scheitert)“

- „Unser Newsletter-Tool hat DKIM nicht richtig konfiguriert“

DMARC im DNS hinterlegen

DMARC ist ebenfalls ein DNS TXT-Record:

- Name/Host:

_dmarc(oder_dmarc.deine-firma.de) - Typ: TXT

- Wert:

v=DMARC1; p=none; rua=mailto:dmarc@deine-firma.de - TTL: 3600

Start-Empfehlung:

v=DMARC1; p=none; rua=mailto:dmarc@deine-firma.de; ruf=mailto:dmarc-forensic@deine-firma.de; pct=100; adkim=r; aspf=r

Das bedeutet:

- Monitoring-Modus

- Reports an deine E-Mail-Adresse

- 100% der Mails werden überprüft

- Relaxed Alignment (flexibler, weniger false positives)

DMARC testen

- MXToolbox DMARC Checker: https://mxtoolbox.com/dmarc.aspx

- Google Admin Toolbox: https://toolbox.googleapps.com/apps/checkmx/

- DMARCian: Kostenloses Monitoring-Konto anlegen

Nach 24-48 Stunden sollten die ersten Reports in deinem Postfach landen.

Sonderfälle: Newsletter-Tools, CRM, Weiterleitungen, Subdomains

Die Theorie ist klar. Die Praxis? Oft komplizierter. Hier die häufigsten Stolpersteine:

Newsletter-Tools (Mailchimp, Brevo, CleverReach etc.)

Problem: Newsletter-Tools versenden von ihren eigenen Servern, aber mit deiner Absender-Adresse (newsletter@deine-firma.de).

Lösung:

Option A: Subdomain nutzen (empfohlen)

Statt newsletter@deine-firma.de → newsletter@news.deine-firma.de

Vorteile:

- Eigener SPF/DKIM/DMARC-Record für Subdomain

- Hauptdomain bleibt sauber

- Mehr Kontrolle

Setup:

- Subdomain anlegen (z.B.

news.deine-firma.de) - SPF-Record nur für Newsletter-Tool:

v=spf1 include:servers.mcsv.net -all - DKIM vom Newsletter-Tool im Subdomain-DNS hinterlegen

- DMARC für Subdomain:

v=DMARC1; p=reject; rua=mailto:dmarc@deine-firma.de

Option B: Newsletter-Tool in Haupt-SPF einbinden

v=spf1 include:_spf.google.com include:servers.mcsv.net -all

Achtung: Zählt zu deinen 10 DNS-Lookups!

CRM-Systeme (HubSpot, Salesforce, Pipedrive)

Problem: CRMs versenden automatisierte Mails, Angebote, Erinnerungen – oft mit deiner Domain als Absender.

Lösung:

- SPF: CRM in deinen SPF-Record aufnehmen

v=spf1 include:_spf.google.com include:spf.hubspot.com -all - DKIM: CRM-DKIM-Schlüssel ins DNS (Anleitung des CRM-Anbieters folgen)

- Custom Domain: Viele CRMs bieten „Custom Tracking Domains“ an (z.B.

track.deine-firma.de) – nutze das!

E-Mail-Weiterleitungen (Forwards)

Problem: Mitarbeiter leiten Mails von max@deine-firma.de an max.privat@gmail.com weiter. SPF schlägt fehl, weil Gmail nicht in deinem SPF-Record steht.

Warum: Die Mail kommt von deinem Server, wird aber von Gmail weitergeleitet → SPF prüft die Original-IP, die passt nicht mehr.

Lösung:

Option A: SRS (Sender Rewriting Scheme) Dein Mail-Server muss SRS unterstützen (bei modernen Hostern oft Standard). SRS schreibt die „Return-Path“ um, sodass SPF funktioniert.

Option B: DMARC-Alignment über DKIM Solange DKIM passt, ist DMARC OK (auch wenn SPF fehlschlägt). Stelle sicher, dass dein Server DKIM signiert.

Option C: ARC (Authenticated Received Chain) Neueres Protokoll, das Weiterleitungen „merkt“ und trotzdem authentifiziert. Wird von Gmail, Microsoft, Yahoo unterstützt.

Subdomains (marketing.deine-firma.de, shop.deine-firma.de)

Best Practice: Jede aktive Subdomain sollte eigene SPF/DKIM/DMARC-Records haben.

Warum:

- Bessere Kontrolle

- Separation of Concerns (Marketing ≠ Transaktions-Mails)

- Verhindert, dass ein Subdomain-Problem deine Haupt-Domain belastet

Setup:

Für shop.deine-firma.de:

SPF:

v=spf1 include:shopify.com -all

DKIM:

(Shopify-DKIM-Schlüssel)

DMARC:

v=DMARC1; p=reject; rua=mailto:dmarc@deine-firma.de

Für nicht genutzte Subdomains:

Setze einen „Null“-DMARC-Record, um Missbrauch zu verhindern:

v=DMARC1; p=reject; rua=mailto:dmarc@deine-firma.de

Auch ohne SPF/DKIM signalisiert das: „Hier darf NIEMAND versenden.“

Drittanbieter-Dienste mit eigener Absender-Domain

Problem: Manche Tools (z.B. Ticketsysteme, Formulare) versenden von ihrer eigenen Domain, zeigen aber deine Firma als „Reply-To“.

Beispiel:

- Absender:

noreply@ticketsystem.com - Reply-To:

support@deine-firma.de

Lösung: Hier brauchst du nichts zu tun! SPF/DKIM/DMARC gelten nur für die „From“-Domain (ticketsystem.com), nicht für „Reply-To“.

Aber: Wenn möglich, Custom-Domain nutzen (z.B. tickets.deine-firma.de) für professionelleres Auftreten.

Zusammenfassung: Deine 30-Tage-Checkliste

Hier ist dein konkreter Fahrplan für SPF/DKIM/DMARC:

1. Woche: Bestandsaufnahme

- [ ] Liste ALLE E-Mail-Quellen auf (Hosting, Newsletter, CRM, Shop etc.)

- [ ] Prüfe aktuellen SPF-Record (falls vorhanden):

dig TXT deine-firma.de - [ ] Prüfe aktuellen DKIM-Status (Mail-Header analysieren)

- [ ] Prüfe aktuellen DMARC-Status:

dig TXT _dmarc.deine-firma.de

2. Woche: SPF einrichten

- [ ] SPF-Record erstellen (alle Quellen einbinden)

- [ ] Auf unter 10 DNS-Lookups achten

- [ ] Im DNS hinterlegen (TXT-Record bei

@oder Domain) - [ ] Mit MXToolbox testen

- [ ] Test-Mail versenden und Header prüfen

3. Woche: DKIM aktivieren

- [ ] DKIM beim E-Mail-Provider aktivieren (Google/Microsoft/etc.)

- [ ] DNS-Record vom Provider kopieren

- [ ] Im DNS hinterlegen (z.B.

mail._domainkey) - [ ] DKIM aktivieren (im Provider-Panel)

- [ ] Mit DKIM-Validator testen

- [ ] Test-Mail versenden und Header prüfen

4. Woche: DMARC auf Monitoring

- [ ] DMARC-Record erstellen:

p=none - [ ] E-Mail-Adresse für Reports anlegen (z.B.

dmarc@deine-firma.de) - [ ] Im DNS hinterlegen (TXT-Record bei

_dmarc) - [ ] Mit MXToolbox DMARC-Checker testen

- [ ] Warten auf erste Reports (24-48h)

Wochen 5-12: Monitoring & Optimierung

- [ ] Reports wöchentlich prüfen (Tool wie DMARCian nutzen)

- [ ] Fehlende SPF/DKIM-Einträge ergänzen

- [ ] Unbekannte IPs identifizieren (legitim oder Angreifer?)

- [ ] False Positives beheben

Woche 13+: Härten

- [ ] DMARC auf

p=quarantine; pct=10setzen - [ ] Reports prüfen: Landen eigene Mails im Spam?

- [ ] Schrittweise auf

pct=100erhöhen - [ ] Nach 4-8 Wochen:

p=reject - [ ] Feiern 🎉

Häufige Fragen (FAQ)

Technisch könnte man nur SPF haben. Aber:

- Ohne DKIM: Empfänger vertrauen dir weniger, schlechtere Zustellraten

- Ohne DMARC: Kein Schutz vor Spoofing, keine Reports über Missbrauch

- Best Practice: Alle drei zusammen

Kurzfristig: Nichts Dramatisches. Langfristig:

- Deine Mails landen häufiger im Spam

- Google/Microsoft/Yahoo markieren dich als unseriös

- Betrüger können deine Domain leichter fälschen

- Ab 5.000 Mails/Tag: Mails werden blockiert (Google-Anforderung seit 2024)

- SPF: 30-60 Minuten

- DKIM: 30-60 Minuten (wenn Provider unterstützt)

- DMARC: 15 Minuten für

p=none - Monitoring: 4-12 Wochen

- Härten auf

p=reject: Weitere 4-8 Wochen

Gesamt: 2-4 Stunden Arbeit, 8-20 Wochen schrittweiser Roll-out.

Theoretisch ja, praktisch: NO! Zu 99% hast du irgendeinen vergessenen E-Mail-Dienst, der dann blockiert wird. Start immer mit p=none.

Empfohlen: Ja. Minimum: Für alle Subdomains, die E-Mails versenden.

- SPF/DKIM/DMARC selbst: Kostenlos (Standard-Protokolle)

- DNS-Verwaltung: Meist im Hosting-Paket inklusive

- DMARC-Monitoring-Tools: 0-50 €/Monat (je nach Tool und Domain-Anzahl)

- Externer Support (falls nötig): 150-500 € für einmalige Einrichtung

Nein, nicht direkt. Sie verhindern, dass ANDERE deine Domain für Spam missbrauchen. Gegen eingehenden Spam brauchst du Antivirus-Filter und Anti-Spam-Lösungen.

~all(Softfail): „Wenn es fehlschlägt, ist das verdächtig, aber nicht sicher schlecht“ → Mail wird markiert, aber meist zugestellt-all(Hardfail): „Wenn es fehlschlägt, ist es definitiv falsch“ → Mail wird abgelehnt

Empfehlung: -all für maximalen Schutz.

- Prüfe die IP-Adressen: Eigene Dienste oder Fremde?

- Eigene Dienste: SPF/DKIM ergänzen

- Fremde: Das sind wahrscheinlich Spoofing-Versuche → gut, dass DMARC sie blockiert!

Ja, aber nicht empfohlen. DMARC braucht mindestens SPF ODER DKIM. Für maximale Sicherheit: beide.

Checkliste: SPF/DKIM/DMARC-Setup (PDF-Download)

Sichere dir jetzt die vollständige Checkliste als PDF:

✅ Schritt-für-Schritt-Anleitung für alle drei Protokolle

✅ DNS-Record-Beispiele zum Copy-Pasten

✅ Häufige Fehler und wie du sie vermeidest

✅ Tools und Links für Tests

✅ 30-Tage-Projektplan

Fazit: Deine E-Mail-Domain ist Gold wert – schütze sie

SPF, DKIM und DMARC klingen kompliziert, sind aber in 2-3 Stunden eingerichtet. Und der Schutz, den sie bieten, ist unbezahlbar:

- Keine Spoofing-Angriffe mehr in deinem Namen

- Bessere Zustellraten (weniger Spam-Markierungen)

- Compliance mit modernen E-Mail-Standards

- Transparenz über Missbrauchsversuche (DMARC-Reports)

2026 ist das Jahr, in dem E-Mail-Authentifizierung Pflicht wird – nicht nur für Großkonzerne, sondern für alle. Wer jetzt handelt, ist vorbereitet.

Brauchst du Unterstützung?

SPF/DKIM/DMARC einzurichten ist machbar, aber manchmal möchtest du einfach sichergehen, dass alles richtig konfiguriert ist. Wir helfen dir gerne – flexibel und ohne feste Verträge:

- E-Mail-Setup-Check: Wir prüfen deine aktuelle Konfiguration (30 Min., ab 49 €)

- Komplettes Setup: Wir richten SPF/DKIM/DMARC für dich ein (2-3 Stunden)

- Monitoring-Support: Wir analysieren deine DMARC-Reports und optimieren laufend

🗓️ Jetzt flexiblen Termin buchen

Über itsupport.online: Wir sind dein Partner für zuverlässigen IT-Support – online, deutschlandweit und ohne Vertragsbindung. Von E-Mail-Sicherheit über Cloud-Lösungen bis zu kompletten IT-Setups: Du buchst genau die Hilfe, die du brauchst, wann du sie brauchst.